Elke dag nemen cyberaanvallen en bedreigingen toe, dus aanvallers gebruiken meer geavanceerde methoden om de computersystemen te hacken. Cyberbeveiliging is een zeer nuttig beveiligingssysteem om computers, netwerken, servers, elektronische systemen, mobiele apparaten, programma's en elektronische systemen te beschermen tegen digitale aanvallen. Over het algemeen zijn cyberaanvallen gericht op toegang tot, vernietiging of wijziging van gevoelige gegevens door geld af te persen van operators of door gemeenschappelijke bedrijfsprocessen te verstoren. Cyberbeveiliging richt zich voornamelijk op het beschermen van computersystemen tegen ongeoorloofde toegang. Er zijn veel cyberbeveiligingstips om u te beschermen tegen cyberaanvallen, zoals het bijwerken van de besturingssysteem , gebruik antivirussoftware, gebruik sterke wachtwoorden, open geen ongeautoriseerde links of e-mails en vermijd het gebruik van onbeveiligde wifi-netwerken op openbare plaatsen.

Dit artikel geeft een lijst van Onderwerpen over cyberbeveiligingsseminars voor ingenieursstudenten.

Cyber Security Seminar Onderwerpen voor technische studenten

De lijst met onderwerpen over cyberbeveiligingsseminars voor ingenieursstudenten wordt hieronder besproken.

Phishing-aanvallen

Een phishing-aanval is een veelvoorkomende cyberaanval waarbij frauduleuze communicatie wordt verzonden die afkomstig lijkt te zijn van een betrouwbare bron. Over het algemeen kan deze communicatie via e-mail worden gedaan. De belangrijkste bedoeling van een phishing-aanval is om gegevens te stelen om te gebruiken of te verkopen, zoals inloggegevens, creditcardgegevens, bankrekeninggegevens of om malware op de computer van het slachtoffer te installeren. Er zijn verschillende soorten phishing-aanvallen, zoals e-mail, speer, walvisvangst, smashing en visser.

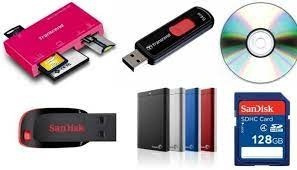

Verwijderbare media

Verwisselbare media is een onderwerp voor beveiligingsbewustzijn dat dagelijks door verschillende bedrijven wordt gebruikt. Dit is het draagbare opslagmedium waarmee gebruikers gegevens naar het apparaat kunnen kopiëren en vervolgens van het apparaat kunnen verwijderen. Verwisselbare media kunnen eenvoudig van een pc worden verwijderd terwijl deze draait. Door dit te gebruiken, is het eenvoudig om gegevens van de ene pc naar de andere te verzenden. Er zijn verschillende soorten verwisselbare media zoals SD-kaarten, USB-drives, cd's, Blu-ray-schijven, dvd's, magneetband en floppydisks.

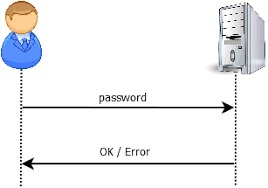

Op wachtwoord gebaseerde authenticatie

De op wachtwoord gebaseerde authenticatie is een heel eenvoudig cyberbeveiligingsconcept dat in verschillende bedrijven wordt gebruikt. De veelgebruikte geheime woorden kunnen gemakkelijk worden geraden door onbevoegden om toegang te krijgen tot uw rekeningen. Voor cybercriminelen is het heel gemakkelijk om toegang te krijgen tot accounts door eenvoudige of herkenbare wachtwoordpatronen van werknemers te gebruiken. Wanneer deze gegevens worden gestolen, kunnen deze worden verkocht of openbaar worden gemaakt om inkomsten te genereren. Gerandomiseerde wachtwoordimplementatie kan het dus veel moeilijker maken voor cybercriminelen om toegang te krijgen tot verschillende accounts. Bovendien kan tweefactorauthenticatie ook extra beveiligingslagen bieden die de integriteit van het account verdedigen.

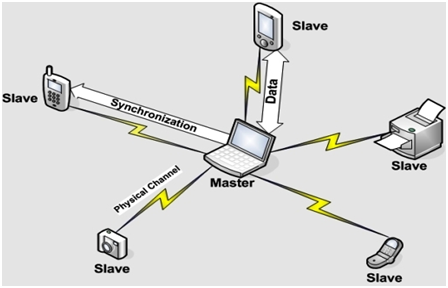

Beveiliging van mobiele apparaten

Mobile Device Security helpt bij het beschermen van gevoelige gegevens die zijn opgeslagen op de mobiele telefoon en worden verzonden via draagbare apparaten zoals laptops, tablets en wearables. De potentiële bedreigingen voor mobiele apparaten bestaan voornamelijk uit phishing-scams, kwaadaardige mobiele apps, spyware, onveilige wifi-netwerken en gegevenslekken. Om veiligheidsschendingen te voorkomen, moet elk bedrijf preventieve en duidelijke stappen ondernemen om het risico te verkleinen. De voordelen van beveiliging van mobiele apparaten omvatten voornamelijk handhaving van het veiligheidsbeleid, toepassingscontrole, back-up van gegevens, registratie van het geautomatiseerde apparaat, controle van apparaatupdates, enz.

Werken op afstand

Werken op afstand is zeer nuttig voor organisaties omdat het de productiviteit, een betere balans tussen werk en privéleven en flexibiliteit verhoogt, maar het vergroot ook de cyberbeveiligingsproblemen. De apparaten die voor werkdoeleinden worden gebruikt, zoals laptops, computers en smartphones, moeten dus vergrendeld blijven zodra antivirussoftware is geïnstalleerd.

Veel bedrijven werven steeds vaker externe werknemers aan die zich hebben aangepast aan de levensstijl van thuiswerken, maar ze moeten training krijgen om te begrijpen en te beheren hoe ze zich kunnen beschermen tegen cyberbeveiliging, omdat werknemers soms voornamelijk afhankelijk zijn van persoonlijke netwerken, nieuwe online tools, persoonlijke apparaten, online diensten, enz. Ze kunnen dus problemen ondervinden tijdens de pandemie. Het is dus belangrijk om even de tijd te nemen om uw veiligheidsprocessen te controleren en te controleren of alles werkt en veilig is.

Openbare wifi

Openbaar gebruiken Wifi is erg handig in gebruik wanneer u op reis bent of op openbare plaatsen bent, werk inhaalt, online accounts opent en e-mails voor noodgevallen controleert. Hoewel deze openbare netwerken kunnen leiden tot cyberaanvallen. Er zijn veel risico's verbonden aan openbare wifi, zoals verspreiding van malware, kwaadaardige hotspots, man-in-the-middle-aanvallen, snuffelen en snuiven van wifi en niet-versleutelde netwerken.

Om zeer veilig gebruik te maken van openbare netwerken, moet men deze volgen; probeer toegang tot gevoelige gegevens te vermijden, gebruik een VPN, blijf bij HTTPS-websites, gebruik een extensie van browsers en verbindingsinstellingen die moeten worden aangepast, schakel het delen van bestanden uit, gebruik privacyscherm, gebruik tweefactorauthenticatie, installeer antivirus en correct uitloggen.

Cloud-beveiliging

De verzameling procedures en technologie die is ontworpen om interne en externe bedreigingen voor de bedrijfsveiligheid aan te pakken, staat bekend als cloudbeveiliging. Deze beveiliging is vereist in verschillende organisaties omdat ze cloudgebaseerde tools en services integreren en ze overstappen op hun digitale transformatiestrategie als onderdeel van hun infrastructuur.

De termen als cloudmigratie en digitale transformatie worden vaak gebruikt in bedrijfsomgevingen. Terwijl ondernemingen deze ideeën vasthouden en stappen zetten om hun operationele aanpak te optimaliseren, ontstaan er nieuwe uitdagingen wanneer de niveaus van productiviteit en beveiliging in evenwicht worden gebracht. Cloudbeveiliging verwijst dus naar het beleid, de technologieën, services en controles die cloudgegevens, infrastructuur en applicaties beschermen tegen bedreigingen. Cloudbeveiliging is voornamelijk ontworpen voor het beschermen van dataservers, fysieke netwerken, gegevensopslag, OS, computervirtualisatieframeworks, middleware, runtime-omgevingen, enz.

Sociale media

Omdat sociale media zich met grote sprongen hebben ontwikkeld met veel voordelen, maar het wordt door veel hackers geconfronteerd met veel cyberbeveiligingsproblemen. Omdat we dagelijks veel dingen op onze sociale media-accounts plaatsen, zoals afbeeldingen, promoties, evenementen, werk, enz. Het delen van al deze dingen kan dus privacyschendingen veroorzaken. Enkele van de bijbehorende problemen zijn; privacy van gegevens, datamining, aanvallen door virussen en malware, juridische kwesties en nog veel meer.

Om al deze problemen op te lossen, moeten we deze oplossingen volgen, zoals de noodzaak om sterke wachtwoorden te maken, ervoor te zorgen dat wachtwoorden moeilijk zijn met kleine letters, hoofdletters, speciale tekens en cijfers, het delen van persoonlijke gegevens zoals telefoonnummers, geboortedatum, namen, sociale netwerken vermijden. beveiligingsdetails, foto's, gebruik beveiligings- en privacyopties van verschillende sociale-mediaplatforms, gebruik alleen een geautoriseerde Wi-Fi-verbinding, update het besturingssysteem, gebruik antivirusprogramma's, we mogen alleen vriendschapsverzoeken van bekende mensen accepteren.

De toekomst van AI in cyberbeveiliging

Kunstmatige intelligentie binnen cyberbeveiliging helpt organisaties eenvoudig bij observatie, rapportage, detectie en het tegengaan van cyberdreigingen om de vertrouwelijkheid van gegevens te behouden. Het groeiende bewustzijn onder individuen, de vooruitgang in de informatietechnologie, de opwaardering van inlichtingen, oplossingen voor politiewerk en de groeiende hoeveelheid informatie die uit verschillende bronnen wordt verzameld, hebben het gebruik van verbeterde en betrouwbare cyberbeveiligingsoplossingen geëist.

De toename van de kwaliteit en incidentie van cyberaanvallen stimuleert cybersystemen met AI. Wereldwijd hebben toenemende incidenten met cyberaanvallen ervoor gezorgd dat organisaties zich bewust zijn van het beschermen van hun gegevens. De belangrijkste reden achter deze cybercriminelen is politieke concurrentie, deelnemers gaan voor winst en ook om andere namen te schaden, internationale gegevensdiefstal, enz.

De aanpak van datamining voor cyberbeveiliging

In ons dagelijks leven speelt het gebruik van internet & communicatietechnologieën een grote rol. Datamining wordt gebruikt door zowel cybercriminelen als beveiligingsexperts. Datamining-applicaties kunnen worden gebruikt om toekomstige cyberaanvallen te detecteren door middel van analyse, programmagedrag, surfgedrag, enzovoort. Het aantal internetgebruikers neemt geleidelijk toe, dus er zijn enorme uitdagingen op het gebied van beveiliging tijdens het werken in de cyberwereld.

Malware, Denial of Service, Sniffing, Spoofing en cyberstalking zijn de belangrijkste cyberdreigingen. Dataminingtechnieken bieden een intelligente benadering van bedreigingsdetectie door abnormale systeemactiviteiten en gedrags- en handtekeningpatronen te monitoren. Deze paper belicht datamining-applicaties voor dreigingsanalyse en -detectie met een speciale benadering voor detectie van malware en denial of service-aanvallen met hoge precisie en in minder tijd.

Ransomware

De meest gevaarlijke kwaadaardige software zoals Ransomware wordt vaak gebruikt door cybercriminelen om de gegevens van een organisatie te versleutelen om geld van de organisatie te eisen om de decoderingssleutel te krijgen. Deze malwaresoftware voorkomt dat gebruikers toegang krijgen tot hun systeem door simpelweg het scherm van het systeem te vergrendelen of de bestanden van gebruikers te vergrendelen totdat het geld is betaald. Op dit moment worden ransomware-families onderverdeeld in verschillende typen, zoals crypto-ransomware, bepaalde soorten bestandsversleuteling op geïnfecteerde systemen en consumenten dwingen om geld te betalen met behulp van bepaalde online betalingstechnieken.

Cyberbeveiliging voor kleine bedrijven

In kleine bedrijven zijn er twee sterke factoren: breedband en informatietechnologie om nieuwe markten te bereiken, zowel de productiviteit als de efficiëntie te verbeteren. Maar cybercriminelen richten zich vaak op kleine bedrijven vanwege het minder competente beveiligingsmechanisme, het gebrek aan back-upgegevens en beschermingskennis. Elk klein bedrijf heeft dus een cyberbeveiligingsbeleid nodig om zijn bedrijf, klanten en gegevens te beschermen tegen toenemende cyberbeveiligingsbedreigingen.

Cyberbeveiliging met IoT

Op IoT gebaseerde cyberbeveiliging is een technologie die wordt gebruikt om verbonden apparaten en netwerken binnen het internet der dingen te beschermen. Bij internet der dingen gaat het dus om het verbinden van computerapparatuur, digitale en mechanische machines, dieren, items, enz. Elk object wordt gespecificeerd met een unieke identificatie & de mogelijkheid om gegevens afzonderlijk over een netwerk over te dragen. Door verschillende apparaten verbinding te laten maken met internet, worden ze blootgesteld aan een aantal belangrijke risico's als ze niet effectief worden beveiligd, zoals cyberaanvallen.

Ethisch hacken

Ethisch hacken is een geautoriseerde poging om illegaal toegang te krijgen tot een computersysteem, data, applicatie of infrastructuur van de organisatie. Deze hacking is eenvoudigweg gericht op het controleren van het systeem of het netwerk dat kwaadwillende hackers kunnen vernietigen of misbruiken. Het bedrijf huurt Cyber Security-ingenieurs in om verschillende activiteiten uit te voeren om de verdediging van het systeem te testen. Ze verzamelen en onderzoeken de gegevens om manieren te begrijpen om de veiligheid van het netwerk of systeem te versterken.

Cybercriminaliteit en wetshandhaving

Het aantal cybercriminaliteit neemt wereldwijd toe, dus het is erg moeilijk geworden om rechtsregels te geven aan mensen en bedrijven die het slachtoffer zijn van cyberaanvallen. Elk land heeft dus een afdeling voor een waakzame cybercriminaliteit die eenvoudigweg de zaken van cyberbeveiliging observeert voor zowel aanvallen in als buiten het land.

Cryptografie

De praktijk van gegevenscodering en daarna decodering staat bekend als cryptografie. Het is dus het belangrijkste cyberbeveiligingsdomein. Het is erg handig bij het beveiligen van uw gegevens en voorkomt dat cybercriminelen uw gegevens in het midden gebruiken. Zelfs als de crimineel de informatie krijgt, krijgt hij geen gegevens vanwege de codering. De crimineel heeft dus een decoderingssleutel nodig. Cyberbeveiligingsexperts gebruiken eenvoudigweg cryptografie voor het ontwerpen van cijfers, algoritmen en andere veiligheidsmaatregelen die klantgegevens en bedrijven codificeren en beschermen. Raadpleeg deze link voor: Wat is cryptografie: typen, tools en algoritmen .

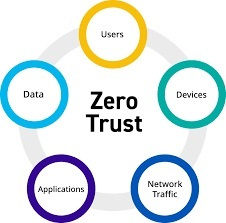

Zero Trust-architectuur

Zero Trust Architecture (ZTA) is een veiligheidsmodel dat geen toestemming geeft aan gebruikers en apparaten zonder correcte authenticatie. Het is dus een zeer veilig netwerk en staat dus geen kwaadaardige aanvallen toe. ZTA is een strategische benadering voor cyberbeveiliging die een organisatie beschermt door simpelweg het impliciete vertrouwen te verminderen en elke fase van een digitale interactie voortdurend te valideren. Hier betekent impliciet vertrouwen dat de gebruikers die eenmaal op het netwerk zijn, zoals bedreigingsactoren en kwaadwillende insiders, vrij zijn om lateraal te bewegen en gevoelige gegevens toe te staan vanwege een gebrek aan gedetailleerde veiligheidscontroles.

Cyberverzekering

Cyberverzekering is een soort verzekering die kan worden verzekerd om bedrijven te beschermen tegen cyberaanvallen en vaker tegen risico's met betrekking tot IT-infrastructuur en -activiteiten. Op dit moment zijn cyberaanvallen niet meer onder controle en hun risico's kunnen potentiële verliezen veroorzaken. De dekking van de cyberverzekering biedt first-party dekking tegen verschillende verliezen, zoals gegevensvernietiging, hacking, diefstal, afpersing, afwijzing van serviceaanvallen, het niet verdedigen van gegevens, enz.

De dekking van een cyberverzekering is beschikbaar in twee soorten dekking door de eerste partij en dekking door derden. U kunt één of beide typen selecteren om te kopen. First-party verzekeringsdekking verdedigt eenvoudigweg uw organisatie zodra u uitgaven doet als gevolg van een datalek of zodra uw organisatie is gehackt, terwijl Third-party verzekeringsdekking eenvoudig veiligheid biedt zodra een klant, partner of leverancier u gebruikt om een datalek toe te staan.

Nog enkele onderwerpen over cyberbeveiligingsseminars

De lijst met enkele andere onderwerpen over cyberbeveiligingsseminars vindt u hieronder.

- Inbraakdetectiesystemen.

- Netwerk veiligheid.

- Cybercriminaliteit.

- Privacybewust machinaal leren.

- Informatie over cyberdreigingen.

- Bescherming van gegevens en privacy binnen gedistribueerde systemen.

- Missiekritieke en tijdgevoelige netwerken.

- Verwerking van gedistribueerde complexe gebeurtenis.

- Identificatie van het aanvalspad.

- SDN-beveiliging.

- Bewegende doelverdediging of MTD.

- Gedistribueerde en samenwerkende firewalls.

- Witwassen van geld via Bitcoin.

- Bedreigingsinformatie.

- SDN- of NFV-beveiliging.

- Kritieke infrastructuur en industrie 4.0 beveiliging.

- Beveiliging van Link Layer.Secure Sensing binnen Smart Cities.

- Gedistribueerde analyse en gegevensintegriteit.

- Toegangscontrole binnen gedistribueerde omgevingen.

- Reputatie & Vertrouwen binnen Netwerken.

- Detectie van onopvallende aanvallers.

- Host- en netwerkgegevenscorrelatie voor detectie van inbraak.

- Detectie van aanvalsscenario's.

- Kwaliteit van gegevens binnen gedistribueerde systemen.

- Content-centric Networking & Named Data Networking.

- Toegangscontrole binnen DNE's (Distributed Network Environments).

- Netwerken gedefinieerd door software en virtualisatie van netwerkfunctie.

- Event-triggered Computing binnen gedistribueerde systemen.

- Toegepaste jacht op bedreigingen.

- Dynamische dreigingsevaluatie via Bayesiaanse netwerken.

- Gedecentraliseerd controlevlak van SDN.

- Beveiliging van netwerkfunctievirtualisatie.

- Logbestanden Anomaliedetectie.

- Detectiesystemen voor inbraak in voertuigen.

- Storingsmodellen binnen veiligheidskritische IoT-netwerken.

- Fouttolerantieconcepten voor TSN (tijdgevoelige netwerken).

- Detectie van netwerkinbraak Helpt met inzicht in hostactiviteit.

Mis het niet - Cyberbeveiligingsprojecten voor technische studenten .

Dit gaat dus allemaal over de lijst met cyberbeveiligingsprojecten voor ingenieursstudenten die erg nuttig zijn bij het selecteren van een onderwerp. De toepassingen van cyberbeveiliging stelt u in staat om authenticatie af te handelen met zowel netwerkbeveiliging als cloudbeveiligingstechnologieën. Hier is een vraag voor u, wat is een beveiligingssysteem?