Tegenwoordig is elke menselijke activiteit nauw verbonden met computersystemen. Deze computertechnologie wordt geïmplementeerd in elke applicatie op het gebied van zorg, onderwijs, bankwezen, software en marketing. Maar u kunt zich afvragen hoe organisaties hun informatie beveiligen en hoe uw banktransacties vertrouwelijk worden behandeld. Het antwoord op al deze vragen is 'cryptografie'. Bijna 90% van de internetwebsites implementeert beide soorten cryptografiediensten om hun gevoelige gegevens te verwerken. Bovendien beveiligt cryptografie Gmail-informatie in een gecodeerde indeling, aangezien deze gegevens overal in de datacenters van Google zweven. Cryptografie is dus het fundamentele kenmerk om de gedeelde informatie te beschermen.

Wat is cryptografie?

Cryptografie is de methode om beveiligde gegevens en communicatie via enkele codes te verzenden, zodat alleen de voorbestemde persoon weet wat de feitelijke informatie is die wordt verzonden. Deze vorm van proces onderschept ongeautoriseerde toegankelijkheid van de gegevens. De naam zelf geeft dus duidelijk aan dat 'crypt' verwijst naar 'verborgen' naar 'schrijven'. Codering van informatie in cryptografie volgt wiskundige hypothesen en enkele berekeningen beschreven als algoritmen. De gecodeerde gegevens worden verzonden zodat het moeilijk wordt om de originele gegevens te vinden. Deze regels worden gebruikt in de procedures voor digitale ondertekening, authenticatie om gegevens te beveiligen, ontwikkeling van cryptografische sleutels en om al uw financiële transacties te beschermen. Meestal wordt cryptografie gevolgd door de organisaties om te gaan met de doelstellingen van:

Privacy - De verzonden gegevens mogen niet bekend zijn bij externe partijen, behalve voor de beoogde persoon.

Betrouwbaarheid - de gegevens kunnen niet worden gewijzigd in opslag of overdracht tussen de afzender en de bestemde ontvanger zonder enige vorm van wijziging.

Onweerlegbaarheid - Zodra de gegevens zijn verzonden, heeft de afzender geen kans om deze in de latere fasen te ontkennen.

Authenticatie - Zowel de afzender als de ontvanger moeten hun eigen identiteit aangeven over de verzonden en ontvangen gegevens.

cryptografie basisstroom

Soorten cryptografie

In cryptografie wordt de versleuteling van de informatie geclassificeerd in drie typen, waarvan deze hieronder worden besproken:

Symmetrische sleutelcryptografie - Dit wordt ook wel private of geheime sleutelcryptografie genoemd. Hier maken zowel de informatieontvanger als de afzender gebruik van een enkele sleutel om het bericht te versleutelen en te ontsleutelen. De meest voorkomende vorm van cryptografie die bij deze methode wordt gebruikt, is AES (Advanced Encryption System). De benaderingen die via dit type worden geïmplementeerd, zijn volledig gestroomlijnd en ook sneller. Er zijn maar weinig soorten symmetrische sleutelcryptografie

- Blok

- Blokcijfer

- DES (Data Encryption System)

- RC2

- IDEE

- Blowfish

- Streamcijfer

symmetrische versleuteling

Asymmetrische sleutelcryptografie

Dit wordt ook wel Public-key-cryptografie genoemd. Het volgt een gevarieerde en beschermde methode bij het verzenden van informatie. Met behulp van een aantal sleutels gaan zowel de afzender als de ontvanger met coderings- en decoderingsprocessen. Een privésleutel wordt bij elke persoon opgeslagen en de openbare sleutel wordt over het netwerk gedeeld, zodat een bericht via openbare sleutels kan worden verzonden. De meest voorkomende vorm van cryptografie die bij deze methode wordt gebruikt, is RSA. De methode met openbare sleutels is veiliger dan die van een privésleutel. Enkele van de soorten asymmetrische sleutelcryptografie zijn:

- RSA

- DSA

- PKC's

- Elliptische curve-technieken

asymmetrische versleuteling

Hash-functie

De willekeurige lengte van het bericht als invoer nemen en een vaste lengte van de uitvoer afleveren, is het algoritme gevolgd door een hash-functie. Het wordt ook wel een wiskundige vergelijking genoemd door numerieke waarden als invoer te nemen en het hash-bericht te produceren. Deze methode heeft geen enkele sleutel nodig, aangezien deze in een eenrichtingsscenario werkt. Er zijn verschillende rondes met hash-bewerkingen en elke ronde beschouwt invoer als een array van het recente blok en genereert activiteit van de laatste ronde als uitvoer. Enkele van de functionaliteiten van de hash zijn:

- Message Digest 5 (MD5)

- RIPEMD

- Whirlpool

- SHA (Secure hash-algoritme)

hash-functie

Hulpmiddelen voor cryptografie

Cryptografie tools zijn nuttiger in situaties van handtekeningbevestiging, codeondertekening en om andere cryptografische activiteiten uit te voeren. Hier zijn de veel gebruikte cryptografietools.

Beveiligingstoken

Dit token wordt gebruikt om de gebruiker te verifiëren. Een beveiligingstoken wordt verondersteld versleuteld te zijn om een beveiligde uitwisseling van informatie uit te voeren. Het biedt ook volledige status voor het HTTP-protocol. Het aan de serverzijde geformuleerde token wordt dus door een browser gebruikt om verder te gaan met de status. Over het algemeen is het de methode die beweegt met verificatie op afstand.

JCA

Dit is de tool die wordt gebruikt om het coderingsproces te autoriseren. Deze tool kan worden aangeduid als Java-cryptografische bibliotheken. Deze Java-bibliotheken zijn opgenomen met voorgedefinieerde activiteiten die voor implementatie moeten worden geïmporteerd. Hoewel het de Java-bibliotheek is, werkt het in verhouding met andere frameworks en ondersteunt het dus de ontwikkeling van meerdere applicaties.

SignTool.exe

Dit is de populaire tool die meestal door Microsoft wordt gebruikt om de bestanden te ondertekenen. Het toevoegen van een handtekening en tijdstempel aan elk soort bestand is de prominente functie die door deze tool wordt ondersteund. Met het tijdstempel in het bestand heeft het de mogelijkheid om het bestand te verifiëren. De hele functie in SignTool.exe zorgt voor verhoogde betrouwbaarheid van het bestand.

Docker

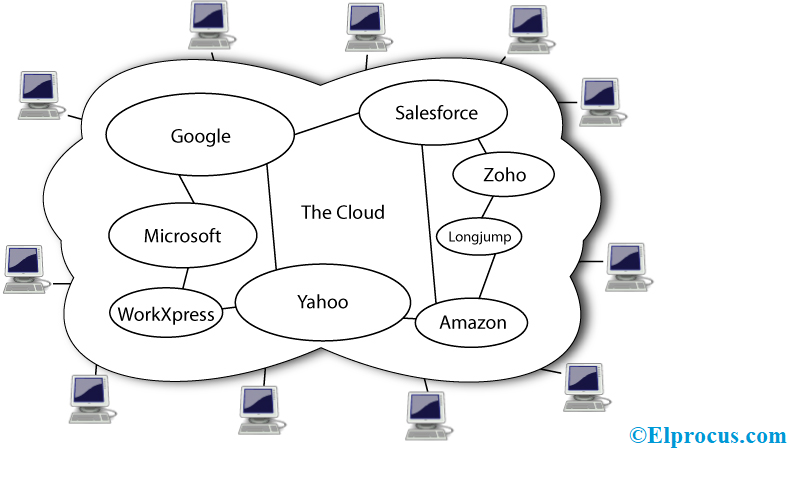

Met docker kun je enorme applicaties bouwen. De informatie die in de docker wordt bewaard, is volledig in een gecodeerde indeling. Hierin moet cryptografie strikt worden gevolgd om te bewegen met versleuteling van gegevens. Bovendien worden zowel bestanden als informatie versleuteld, zodat niemand toegang heeft tot de dingen zonder exacte toegangssleutel. Docker wordt ook beschouwd als cloudopslag waardoor gebruikers de informatie kunnen beheren op een toegewijde of gedeelde server

CertMgr.exe

Dit is het installatiebestand omdat het de indeling .exe-extensie heeft. CertMgr geldt voor het beheer van verschillende certificaten. Daarnaast behandelt het zelfs CRL's als dit lijsten met certificaatintrekkingen zijn. Het doel van cryptografie bij certificaatontwikkeling is om ervoor te zorgen dat de informatie die tussen de partijen wordt uitgewisseld beter wordt beschermd en deze tool ondersteunt het toevoegen van extra bits ter bescherming.

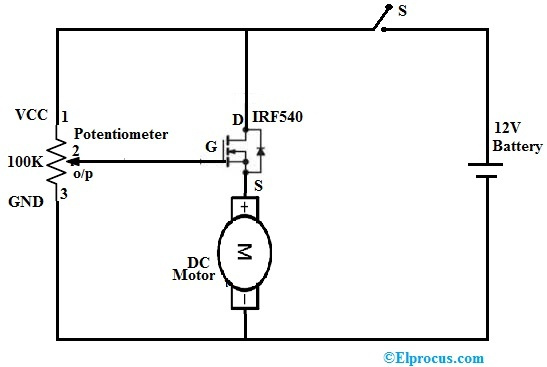

Authenticatie met sleutel

Hier moet de gecodeerde informatie worden gedecodeerd met behulp van sleutels. De normale informatie is voor iedereen gemakkelijk te begrijpen, terwijl de gecodeerde informatie alleen bekend is bij de bestemde gebruiker. Deze tool heeft twee soorten versleutelingstechnieken en dat zijn:

- Symmetrische sleutelcryptografie

- Asymmetrische sleutelcryptografie

Cryptografietools worden dus meestal gebruikt bij elke beveiligde activiteit en er zijn veel tools beschikbaar waar gebruikers de tool kunnen kiezen, afhankelijk van hun behoeften.

Algoritmen

De cryptografie-algoritmen omvatten de volgende.

In dit IoT-domein is beveiliging het belangrijkst. Hoewel er in de praktijk veel beveiligingsmechanismen zijn, hebben ze niet de mogelijkheid om hedendaagse slimme toepassingen te bedenken, voornamelijk voor de software die werkt met apparatuur met beperkte middelen. Als gevolg hiervan kwamen cryptografische algoritmen in de praktijk die voor verbeterde beveiliging zorgden. Enkele van de cryptografische algoritmen zijn dus als volgt:

Drievoudige DES

In plaats van het conventionele DES-mechanisme werd momenteel triple DES geïmplementeerd in de beveiligingsbenaderingen. Met deze algoritmen kunnen hackers uiteindelijk de kennis opdoen die ze op een eenvoudige manier kunnen overwinnen. Dit was de uitgebreid geïmplementeerde aanpak door veel van de ondernemingen. Triple DES werkt met 3 sleutels met 56 bits per sleutel. De volledige sleutellengte is een maximum van bits, terwijl experts zouden beweren dat 112-bits in sleutelintensiteit waarschijnlijker is. Dit algoritme zorgt voor een betrouwbaar hardware-encryptie-antwoord voor bankfaciliteiten en ook voor andere industrieën.

Blowfish

Om de benaderingen van Triple DES te vervangen, is voornamelijk Blowfish ontwikkeld. Dit versleutelingsalgoritme splitst berichten op in klokken met 64 bits en versleutelt deze klokken afzonderlijk. De fascinerende eigenschap die in Blowfish schuilt, is de snelheid en efficiëntie. Omdat dit voor iedereen een open algoritme is, hebben velen de voordelen van de implementatie hiervan gehaald. Elk toepassingsgebied van het IT-domein, van software tot e-commerce, maakt gebruik van dit algoritme omdat het uitgebreide functies voor wachtwoordbeveiliging laat zien. Al deze zorgen ervoor dat dit algoritme het meest prominent op de markt is.

RSA

Een van de coderingsalgoritmen met openbare sleutels die worden gebruikt om informatie die via internet wordt verzonden, te coderen. Het was een veelgebruikt algoritme in GPG- en PGP-methodologieën. RSA is geclassificeerd onder symmetrische algoritmen omdat het zijn werking uitvoert met behulp van een aantal sleutels. Een van de sleutels wordt gebruikt voor codering en de andere voor decoderingsdoeleinden.

Twee vissen

Dit algoritme implementeert sleutels om beveiliging te bieden en aangezien het onder de symmetrische methode valt, is slechts één sleutel nodig. De sleutels van dit algoritme hebben de maximale lengte van 256 bits. Van de meest beschikbare algoritmen is Twofish vooral bekend om zijn snelheid en perfect om zowel in de hardware als in software applicaties te implementeren. Het is ook een openlijk toegankelijk algoritme en is door velen uitgevoerd.

AES (Advanced Encryption Standard)

Dit is de meest vertrouwde algoritme-techniek door de Amerikaanse administratie en vele andere ondernemingen. Hoewel dit efficiënt werkt in de vorm van 128-bits codering, worden 192 en 256 bits voornamelijk gebruikt voor enorme coderingsactiviteiten. Omdat de AES-techniek zo onkwetsbaar is voor alle hacksystemen, krijgt hij veel applaus voor het versleutelen van informatie in het privédomein.

Toepassingen van cryptografie

Toepassingen voor cryptografie zoals hieronder.

Gewoonlijk werd cryptografie alleen geïmplementeerd voor beveiligingsdoeleinden. Waszegels, handtekeningen en enkele andere soorten veiligheid Er werden over het algemeen methoden gebruikt om de betrouwbaarheid en nauwkeurigheid van de zender te garanderen. En met de komst van digitale transmissies, werd beveiliging belangrijker en toen begonnen cryptografische mechanismen het gebruik ervan te overtreffen voor het handhaven van de grootste geheimhouding. Enkele van de toepassingen van cryptografie worden hieronder besproken.

Om geheimhouding in opslag te behouden

Cryptografie maakt het mogelijk om de gecodeerde gegevens op te slaan, zodat gebruikers kunnen voorkomen dat hackers het grootste gat in de weg staan.

Betrouwbaarheid bij verzending

Een conventionele benadering die betrouwbaarheid mogelijk maakt, is het uitvoeren van een checksum van de gecommuniceerde informatie en vervolgens de corresponderende checksum communiceren in een gecodeerd formaat. Wanneer zowel de checksum als de versleutelde gegevens zijn ontvangen, worden de gegevens opnieuw gecontroleerd en vergeleken met de gecommuniceerde checksum na het ontsleutelen. Effectieve cryptografische mechanismen zijn dus belangrijker om de betrouwbaarheid van berichtoverdracht te garanderen.

Authenticatie van identiteit

Cryptografie is sterk verbonden met de benadering van het gebruik van wachtwoorden, en innovatieve systemen maken waarschijnlijk gebruik van sterke cryptografische methoden in combinatie met de fysieke methoden van individuen en collectieve geheimen die een zeer betrouwbare identiteitsverificatie bieden.

Voorbeelden

De voorbeelden van cryptograaf y omvatten het volgende.

Een van de prominente voorbeelden van cryptografische encryptie is tegenwoordig end-to-end encryptie in WhatsApp. Deze functie is in WhatsApp opgenomen via het asymmetrische model of via openbare-sleutelmethoden. Hier kent alleen het voorbestemde lid het daadwerkelijke bericht. Nadat de installatie van WhatsApp is voltooid, worden openbare sleutels geregistreerd bij de server en worden berichten verzonden.

De volgende real-time toepassing van cryptografie zijn digitale handtekeningen. In de situatie dat er twee klanten nodig zijn om documenten te ondertekenen voor een zakelijke transactie. Maar als twee klanten elkaar nooit tegenkomen, geloven ze elkaar misschien niet. Vervolgens zorgt versleuteling in de digitale handtekeningen voor verbeterde authenticatie en beveiliging.

Naarmate cyberaanvallen voortdurend vorderen, moet beveiliging noodzakelijker worden en worden cryptografiemethoden ook prominenter. Deze cryptografische algoritmen laat niet alleen de hackactiviteiten vallen, maar toont ook geen ruimte voor deze activiteiten. Een idee krijgen van wat zijn de andere tools en technologieën die beschikbaar zijn in cryptografische scenario's?